Topologie sieciowe

"Powrót do menu"

Topologia sieci komputerowej – model układu połączeń różnych elementów (linki, węzły itd.)

sieci komputerowej. Określenie topologia sieci może odnosić się do konstrukcji fizycznej albo logicznej sieci.

Topologia fizyczna opisuje sposoby fizycznej realizacji sieci komputerowej, jej układu przewodów,

medium transmisyjnych. Poza połączeniem fizycznym hostów i ustaleniem standardu komunikacji,

topologia fizyczna zapewnia bezbłędną transmisję danych. Topologia fizyczna jest ściśle powiązana z topologią logiczną

np. koncentratory, hosty.

Topologia liniowa – jedna z fizycznych topologii sieci komputerowych.

Urządzenia sieciowe i komputery w tej topologii – oprócz granicznych – połączone są z dwoma sąsiednimi.

Aby móc stworzyć sieć w tej topologii wszystkie urządzenia – oprócz granicznych – muszą posiadać dwa gniazda sieciowe.

W topologii liniowej dane są przesyłane przez kolejne połączenia i urządzenia sieciowe aż do dotarcia do celu.

Urządzenia napotkane na drodze pełnią rolę wzmacniacza.

Jest to najprostszy sposób na stworzenie fizycznego połączenia pomiędzy wieloma komputerami bez użycia

dodatkowych urządzeń sieciowych, choć wymaga, aby wszystkie urządzenia w niej pracujące były włączone.

Połączenie granicznych urządzeń ze sobą powoduje przejście do topologii pierścienia.

Zalety:

małe zużycie przewodów

możliwość zastosowania łączy optoelektronicznych, które wymagają bezpośredniego nadawania i odbierania transmitowanych sygnałów

Wady:

awaria pojedynczego przewodu, urządzenia sieciowego lub komputera powoduje przerwanie pracy sieci

niska skalowalność

Topologia magistrali

Jest to jedna z topologii fizycznych sieci komputerowych charakteryzująca się tym

że wszystkie elementy sieci są podłączone do jednej magistrali (zazwyczaj w postaci kabla koncentrycznego).

W tej topologii pracują na przykład sieci 10BASE2,10BASE5 czy NMEA 2000.

Sieć o takiej topologii składa się z jednego kabla koncentrycznego (10Base-2, 10Base-5 lub 10Broad36).

Poszczególne części sieci (takie jak hosty) są podłączane do nadajnik-odbiorników:

- w przypadku sieci 10BASE2: za pomocą specjalnych trójników zwanych także łącznikami T oraz łączy BNC,

- w przypadku sieci 10BASE5: za pomocą łącznika typu "wampir" z nadajnik-odbiornikiem lub łączem typu N,

Na obu końcach magistrali powinien znaleźć się opornik (ang. terminator) o rezystancji równej impedancji falowej wybranego kabla,

aby zapobiec odbiciu się impulsu i tym samym zajęciu całego dostępnego łącza. Maksymalna długość segmentu sieci w poszczególnych

standardach wynosi:

10Base-2 – 185 m

10Base-5 – 500 m

10Broad36 – 1800 m

Ze względu na problemy z doprowadzeniem pojedynczego kabla sieciowego praktycznie bezpośrednio do każdego komputera,

sieć w topologii magistrali jest głównie stosowana w przypadku prostego ich rozmieszczenia – niewielkie biura lub sale wykładowe (komputerowe).

Dużym problemem tej topologii jest minimalna odporność na awarie. Uszkodzenie magistrali w jednym miejscu praktycznie unieruchamia całą sieć

a znalezienie miejsca uszkodzenia jest trudne.

Przesyłanie danych

Sieć w topologii magistrali pozwala na realizację wyłącznie jednej transmisji w danym momencie (wyjątkiem jest tutaj 10Broad36,

który umożliwia podział kabla na kilka kanałów). Sygnał nadany przez jedną ze stacji jest odbierany przez wszystkie

(co bez zastosowania dodatkowych zabezpieczeń umożliwia jego przechwycenie, które opiera się wyłącznie na przestawieniu

karty sieciowej w tryb odbierania promiscuous), jednakże tylko stacja, do której pakiet został zaadresowany, interpretuje go.

Dużym problemem w tego typu sieciach jest pojawianie się kolizji, czyli próby transmisji przez więcej niż jedną stację, w tym samym momencie.

Aby ten problem rozwiązać stosuje się odpowiednie metody detekcji kolizji jak np. CSMA/CD. Maksymalna przepustowość łącza w trzech

podanych wyżej standardach sieci Ethernet to 10 Mb/s.

Zalety

małe użycie kabla

brak dodatkowych urządzeń (koncentratorów, switchów)

niska cena sieci

małe koszty produkcji

odporność na uszkodzenia mechaniczne i zakłócenia elektromagnetyczne

Wady

lokalizacja usterek jest trudna

tylko jedna możliwa transmisja w danym momencie (wyjątek: 10Broad36)

potencjalnie duża liczba kolizji

awaria głównego kabla powoduje unieruchomienie całej domeny kolizyjnej

słaba skalowalność

słabe bezpieczeństwo

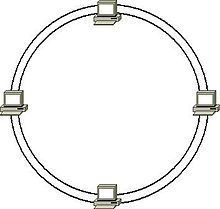

Topologia pierścieniTopologia pierścienia – jedna z fizycznych topologii sieci komputerowych. Komputery połączone są za pomocą jednego

nośnika informacji w układzie zamkniętym - okablowanie nie ma żadnych zakończeń (tworzy krąg). W ramach jednego pierścienia można stosować

różnego rodzaju łącza. Długość jednego odcinka łącza dwupunktowego oraz liczba takich łączy są ograniczone. Sygnał wędruje w pętli od

komputera do komputera, który pełni rolę wzmacniacza regenerującego sygnał i wysyłającego go do następnego komputera. W większej skali,

sieci LAN (Local Area Network) mogą być połączone w topologii pierścienia za pomocą grubego przewodu koncentrycznego lub światłowodu.

Metoda transmisji danych w pętli nazywana jest przekazywaniem żetonu dostępu. Żeton dostępu jest określoną sekwencją bitów zawierających

informację kontrolną. Przejęcie żetonu zezwala urządzeniu w sieci na transmisję danych w sieci. Każda sieć posiada tylko jeden żeton dostępu.

Komputer wysyłający, usuwa żeton z pierścienia i wysyła dane przez sieć. Każdy komputer przekazuje dane dalej, dopóki nie zostanie znaleziony

komputer, do którego pakiet jest adresowany. Następnie komputer odbierający wysyła komunikat do komputera wysyłającego o odebraniu danych.

Po weryfikacji, komputer wysyłający tworzy nowy żeton dostępu i wysyła go do sieci.a

Zalety

małe zużycie przewodów

możliwość zastosowania łącz optoelektronicznych, które wymagają bezpośredniego nadawania i odbierania transmitowanych sygnałów

Wady

awaria pojedynczego przewodu lub komputera powoduje przerwanie pracy całej sieci jeśli nie jest zainstalowany dodatkowy sprzęt

złożona diagnostyka sieci

trudna lokalizacja uszkodzenia

pracochłonna rekonfiguracja sieci

wymagane specjalne procedury transmisyjne

dołączenie nowych stacji jest utrudnione, jeśli w pierścieniu jest wiele stacji

sygnał krąży tylko w jednym kierunku

Topologia podwójnego pierścienia

Składa się z dwóch pierścieni o wspólnym środku (dwa pierścienie nie są połączone ze sobą). Topologia podwójnego pierścienia jest tym samym

co topologia pierścienia, z tym wyjątkiem, że drugi zapasowy pierścień łączy te same urządzenia.

Innymi słowy w celu zapewnienia niezawodności i elastyczności w sieci każde urządzenie sieciowe jest częścią

dwóch niezależnych topologii pierścienia. Dzięki funkcjom tolerancji na uszkodzenia i odtwarzania, pierścienie można przekonfigurować tak

żeby tworzyły jeden większy pierścień, a sieć mogła funkcjonować w przypadku uszkodzenia medium.

Zalety

możliwość zastosowania łącz optoelektronicznych, które wymagają bezpośredniego nadawania i odbierania transmitowanych sygnałów

możliwe wysokie osiągi, ponieważ każdy przewód łączy dwa konkretne komputery

Wady

złożona diagnostyka sieci

trudna lokalizacja uszkodzenia

pracochłonna rekonfiguracja sieci

wymagane specjalne procedury transmisyjne

dołączenie nowych stacji jest utrudnione, jeśli w pierścieniu jest wiele stacji

duża ilość kabli

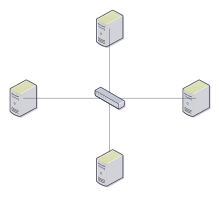

Topologia gwiazdy

Jest to sposób połączenia komputerów w sieci komputerowej, charakteryzujący się tym, że kable sieciowe połączone są w jednym wspólnym punkcie,

zwanym punktem dostępu (ang. access point), w którym znajduje się koncentrator lub przełącznik.

Sieć o topologii gwiazdy zawiera przełącznik (switch) i koncentrator (hub) łączący do niego pozostałe elementy sieci.

Większość zasobów znajduje się na serwerze, którego zadaniem jest przetwarzać dane i zarządzać siecią. Pozostałe elementy tej

sieci nazywamy terminalami – korzystają one z zasobów zgromadzonych na serwerze. Same zazwyczaj mają małe możliwości obliczeniowe.

Zadaniem huba jest nie tylko łączyć elementy sieci, ale także rozsyłać sygnały oraz wykrywać kolizje w sieci.

Zalety

Większa przepustowość.

Łatwa lokalizacja uszkodzeń ze względu na centralne sterowanie.

Wydajność.

Łatwa rozbudowa.

Awaria komputera peryferyjnego nie blokuje sieci.

Przejrzystość sieci

Wady

Duża liczba połączeń (duże zużycie kabli).

Gdy awarii ulegnie centralny punkt (koncentrator lub przełącznik), to nie działa cała sieć.

Topologia rozgałęzionej gwiazdy

Oparta jest na topologii gwiazdy. W tej topologii każde z urządzeń końcowych działa jako urządzenie centralne dla własnej topologii gwiazdy.

Pojedyncze gwiazdy połączone są przy użyciu koncentratorów lub przełączników.

Jest to topologia o charakterze hierarchicznym i może być konfigurowana w taki sposób, aby ruch pozostawał lokalny.

Topologia ta stosowana jest głównie w przypadku rozbudowanych sieci lokalnych, gdy obszar, który ma być pokryty siecią, jest większy

niż pozwala na to topologia gwiazdy, np. w przypadku dużych instytucji.

Zalety

Pozwala na stosowanie krótszych przewodów

ogranicza liczbę urządzeń, które muszą być podłączone z centralnym węzłem

Wady

Duży koszt urządzeń

Topologia hierarchiczna

Jest utworzona z wielu magistrali liniowych połączonych łańcuchowo. Zasada jej działania polega na dublowaniu poszczególnych magistrali.

Początkowa pierwszą magistralę liniową dołącza się do koncentratora, dzieląc ją na dwie lub więcej magistral za pomocą przewodów koncentrycznych

w ten sposób powstają kolejne magistrale. Proces dzielenia można kontynuować, tworząc dodatkowe magistrale liniowe wychodzące z magistral

odchodzących od pierwszej magistrali, co nadaje topologii cechy topologii gwiazdy. Jeśli jedną magistralę podzieli się na trzy

magistrale i każdą z nich na kolejne trzy to w efekcie otrzymamy łącznie trzynaście magistral. Tworzone są kolejne poziomy drzewa,

ale ich liczba jest ograniczona. Na końcu tego drzewa zawsze znajdują się pojedyncze terminale (urządzenia) podłączane do magistral.

Zalety

łatwa konfiguracja

sieć zazwyczaj nie jest czuła na uszkodzenie danego komputera czy kabla

łatwa rozbudowa sieci komputerowej poprzez dodawanie kolejnych rozgałęzień

Wady

duża ilość kabli

trudności w odnajdywaniu błędów

Topologia siatki

Istnieją dwa typy topologii siatki:

pełna siatka (ang. full mesh) – każdy węzeł sieci ma fizyczne połączenie z każdym innym węzłem w danej sieci

częściowa siatka (ang. partial mesh) – węzły mają różną liczbę połączeń sieciowych do innych węzłów.

Topologia ta jest używana wtedy, gdy niezbędne jest zapewnienie wysokiej przepustowości, wysokiego bezpieczeństwa oraz wyeliminowanie kolizji

sieciowych. Im bardziej te cechy są pożądane, tym sieć posiada więcej połączeń pomiędzy węzłami.

Internet oparty jest na topologii siatki częściowej – możliwe jest dotarcie bardzo dużą liczbą różnych ścieżek z jednego węzła do drugiego.

W praktyce stworzenie dużej sieci opartej na pełnej siatce jest niewykonalne, gdyż liczba połączeń rośnie kwadratowo wraz z dołączaniem

kolejnych węzłów sieci.

Zalety

wysoka niezawodność

brak kolizji w przypadku siatki pełnej; ograniczona liczba kolizji w przypadku siatki częściowej

uszkodzony komputer nie wpływa na pracę sieci w przypadku siatki pełnej; ograniczony wpływ w przypadku siatki częściowej

przesył danych wieloma ścieżkami

Wady

wysoki koszt

skomplikowana budowa

Token ring

Jest to Metoda tworzenia sieci LAN opracowana przez firmę IBM w latach 70., dziś wypierana przez technologię Ethernetu.

Szybkość przesyłania informacji w sieciach Token Ring wynosi 4 lub 16 Mb/s.

W oryginalnej IBM-owskiej sieci Token-Ring stacje robocze podłącza się bezpośrednio do urządzeń MAU (ang. Multistation Access Unit)

które z kolei łączy się ze sobą tak, by tworzyły jeden duży pierścień. Pojedyncze MAU też było spięte samo ze sobą (kabel łączył pierwszy

port Ring In i ostatni port Ring Out). Co ciekawe, MAU pracowało bez własnego zasilacza – energię czerpało ze stacji podłączonych do sieci.

Topologia fizyczna: dowolna, np. pierścień

Topologia logiczna: przekazywania żetonu

Wykorzystuje technikę przekazywania tzw. "żetonu" (ang. token passing), stosowaną również w technologii FDDI. Stacja

która ma wiadomość do nadania, czeka na wolny żeton. Kiedy go otrzyma, zmienia go na żeton zajęty i wysyła go do sieci

a zaraz za nim blok danych zwany ramką (frame). Ramka zawiera część komunikatu (lub cały komunikat), który miała wysłać stacja.

Zastosowanie systemu sterowania dostępem do nośnika za pomocą przekazywania żetonu zapobiega wzajemnemu zakłócaniu się przesyłanych

wiadomości i gwarantuje, że w danej chwili tylko jedna stacja może nadawać dane.

Struktura ramki Token Ring

Urządzenia Token Ringu nie mogą nadawać niczego bez tokenu. Podstawowy token służy dwóm celom:

Jest używany do przyznawania przywilejów dostępu.

Podstawowa ramka tokenu jest przekształcana w nagłówki rozmaitych, specjalizowanych ramek.

Token Ring obsługuje następujące rodzaje ramek:

Ramkę Token

Ramkę danych

Ramkę danych LLC

Ramki zarządzania MAC

Ramkę przerwania

"Powrót do menu"